VoidLink – Le nouveau malware qui cible Linux et le Cloud

Si les environnements Windows ont longtemps été la cible privilégiée des cybercriminels, une récente découverte vient rappeler que les systèmes Linux, piliers de l'infrastructure cloud mondiale, sont désormais dans le collimateur d'acteurs malveillants hautement sophistiqués. Des chercheurs de Check Point ont mis au jour un nouveau framework baptisé VoidLink, un outil dont la complexité et la modularité marquent une rupture avec les malwares Linux traditionnels.

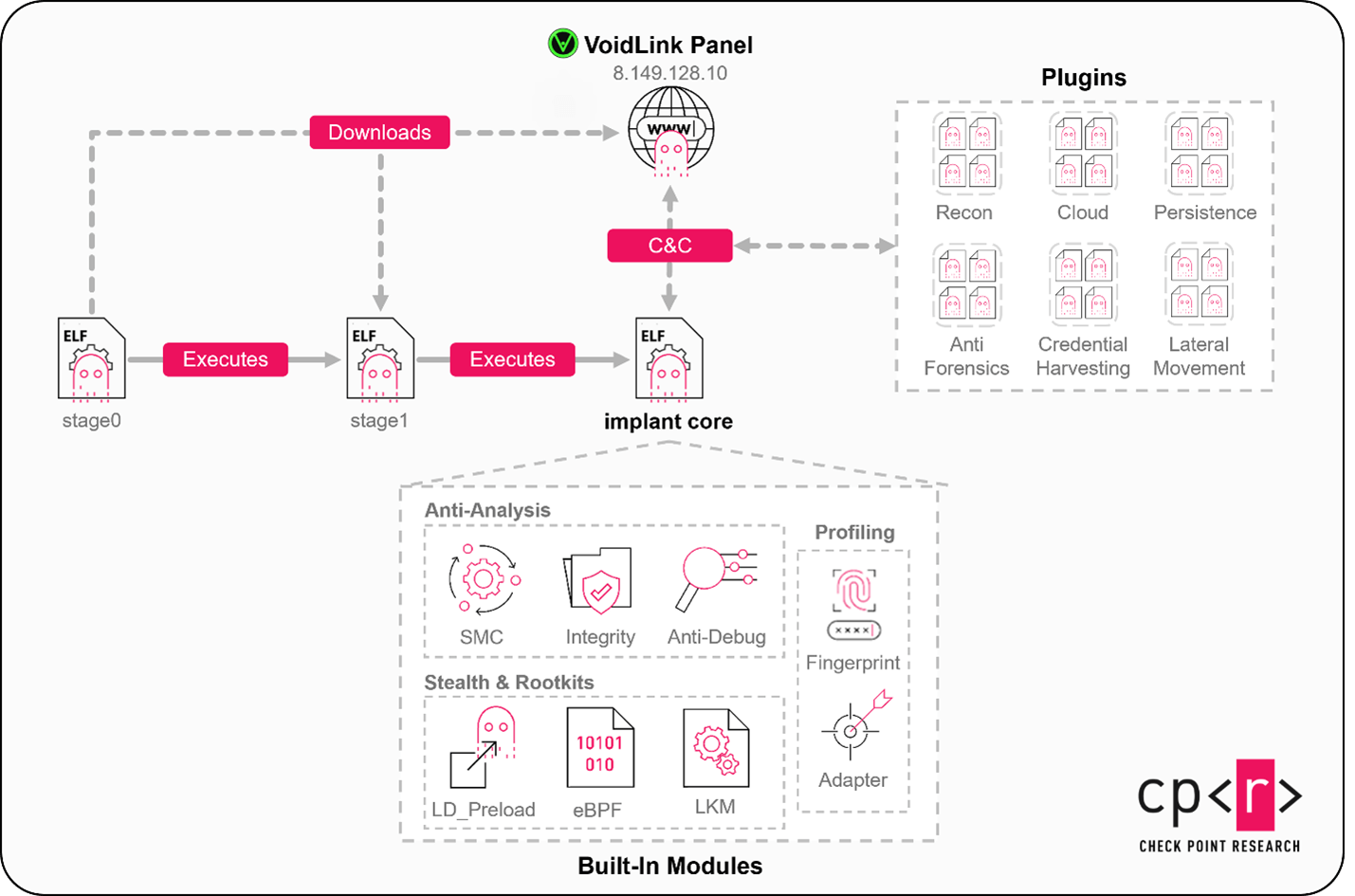

Parlons de sa structure. Il ne s'agit pas d'un simple script malveillant, mais d'un véritable écosystème offensif. Le code source révèle l'existence de plus de trente modules distincts, transformant ce logiciel en un véritable couteau suisse numérique. Cette modularité permet aux attaquants de personnaliser l'infection pour chaque machine compromise, en ajoutant ou en retirant des fonctionnalités selon l'évolution de leurs objectifs.

Le fonctionnement repose sur un chargeur en deux étapes, suivi d'un implant final qui intègre les modules de base. Fait notable, VoidLink dispose de sa propre interface de programmation (API) pour le développement de plugins, permettant au malware d'évoluer d'un simple implant vers un cadre de post-exploitation complet. Cette flexibilité offre aux opérateurs la possibilité de télécharger et d'installer de nouvelles fonctionnalités en temps réel, sans avoir à réinfecter la machine cible.

VoidLink a conscience de l'environnement dans lequel il opère. Il est spécifiquement conçu pour détecter s'il s'exécute au sein d'une infrastructure cloud publique. En interrogeant les métadonnées via les API des fournisseurs, il peut identifier s'il se trouve sur Amazon Web Services, Google Cloud Platform, Microsoft Azure, Alibaba ou Tencent. Les analystes ont même trouvé des indications suggérant que les développeurs prévoient d'étendre ces capacités de détection à d'autres fournisseurs comme Huawei, DigitalOcean et Vultr.

Cette spécialisation vers le cloud démontre une compréhension aiguë des infrastructures modernes. VoidLink ne se contente pas de savoir s'il est dans le cloud, il cherche aussi à comprendre la topologie locale. Il collecte des informations détaillées sur l'hyperviseur et détermine s'il fonctionne à l'intérieur d'un conteneur Docker ou d'un pod Kubernetes. Cette intelligence situationnelle est déterminante pour permettre des mouvements latéraux discrets et efficaces au sein des réseaux d'entreprise.

Ses fonctionnalités dépassent largement ce que l'on observe habituellement chez les attaquants opportunistes. Le framework intègre des fonctions de rootkit avancées lui permettant de se fondre dans l'activité normale du système, rendant sa détection particulièrement ardue. Il utilise des techniques d'anti-analyse et d'anti-débogage pour repérer les outils de sécurité et les mesures de durcissement installés sur la machine, adaptant son comportement pour éviter d'être repéré.

Au-delà de la dissimulation, l'objectif est bien évidemment le vol d'informations et la persistance. Le malware est capable de cartographier les processus, les services, le système de fichiers et les interfaces réseau. Il excelle particulièrement dans la récolte d'identifiants. Clés SSH, mots de passe, cookies de navigateur, identifiants Git, jetons d'authentification et clés API stockés dans le trousseau du système sont systématiquement exfiltrés. Les communications avec le serveur de commande et de contrôle sont camouflées pour ressembler à un trafic réseau légitime, compliquant encore la tâche des défenseurs.

Malgré ces capacités effrayantes, il existe une lueur d'espoir. L'analyse de l'interface de VoidLink, localisée pour des opérateurs affiliés à la Chine, ainsi que les commentaires dans le code source, indiquent que le projet est encore en phase de développement. Check Point a découvert ce malware dans des clusters de fichiers sur VirusTotal, mais n'a trouvé aucune preuve qu'il ait infecté des machines dans la nature pour le moment.

Cette absence d'attaques actives ne doit cependant pas inciter à la complaisance. Son existence même témoigne d'un investissement et d'une planification typiques des acteurs de la menace professionnelle. Cela signale que les attaquants consacrent désormais des ressources considérables pour cibler les environnements Linux et Cloud, conscients que c'est là que résident les données les plus critiques des entreprises modernes. Si aucune action immédiate n'est requise pour l'instant, la vigilance reste de mise. Les défenseurs doivent se préparer à voir émerger des menaces de ce calibre dans un avenir proche.